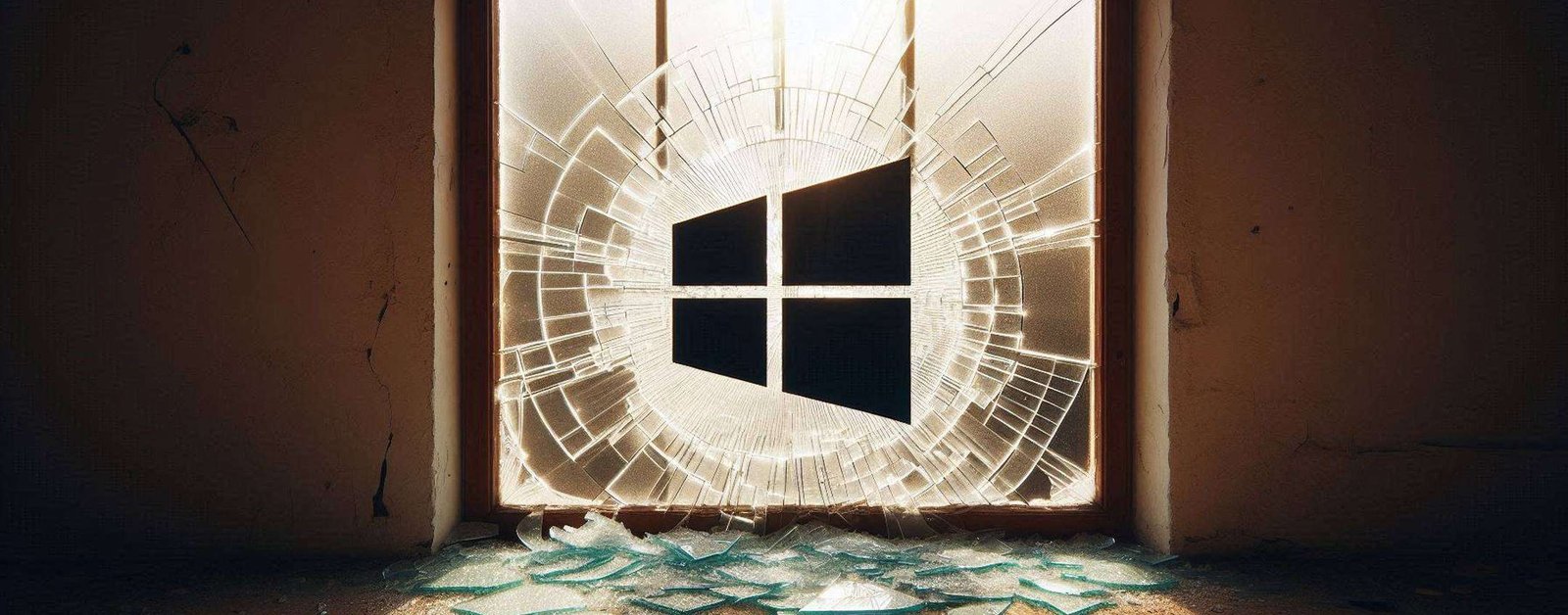

noticias para evitar un caso CrowdStrike

hace 4 meses

Como se anticipó a finales de agosto, Microsoft organizó el Cumbre del ecosistema de seguridad de endpoints de Windows en su sede de Redmond. Durante la reunión se discutieron varias estrategias para mejorar la seguridad del sistema operativo y evitar otros casos de CrowdStrike en el futuro. Una posible solución es ejecutar un software de seguridad”.fuera del núcleo“.

Cómo podría cambiar Windows 11

El fallo del 19 de julio fue causado por una actualización del software de Falcon. Golpe de masas. En particular, la caída de más de 8,5 millones de ordenadores en todo el mundo y la posterior aparición del infame Pantalla azul de la muerte (pantalla azul de la muerte) fueron causados por una infracción de acceso a la memoria fuera de banda por parte del conductor CSagent.sys (como explicó Microsoft a finales de julio), provocado por la actualización C-00000291*.sys.

El software de CrowdStrike, como casi todo el software de seguridad, utiliza controlador a nivel kernel por diversas razones, incluida la visibilidad, el rendimiento y la resistencia a la modificación. Esto le permite bloquear cualquier bootkit o rootkit y desactivar la protección.

Durante la cumbre, Microsoft habló con los participantes (incluidos CrowdStrike, Sophos, Trend Micro, ESET y SentinelOne) sobre las nuevas características de Windows 11 que le permiten ofrecer alta seguridad incluso fuera del modo kernel. Por tanto, será necesario realizar cambios profundos en el sistema operativo. Sophos tiene listado una serie de posibles soluciones para reducir la dependencia de los controladores a nivel de kernel.

Microsoft introdujo una característica para Windows Vista en 2006 (PatchGuard) que limitaba el acceso al kernel, pero luego eliminó la característica debido a la presión de las empresas de software que venden antivirus. Symantec también había presentado una denuncia ante la Comisión Europea.

Las 5 mejores herramientas de inteligencia artificial para pequeñas empresas

Las 5 mejores herramientas de inteligencia artificial para pequeñas empresas Netflix no funcionará con iOS 16 y iPadOS 16

Netflix no funcionará con iOS 16 y iPadOS 16 Mira partidos de Serie B y 3 de Serie A con el Goal Pass

Mira partidos de Serie B y 3 de Serie A con el Goal Pass PowerPoint da la bienvenida al soporte oficial para subtítulos SRT

PowerPoint da la bienvenida al soporte oficial para subtítulos SRT Microsoft Edge está a punto de volverse aún más rápido

Microsoft Edge está a punto de volverse aún más rápido TikTok podría evitar la prohibición por otros 270 días

TikTok podría evitar la prohibición por otros 270 días

Deja una respuesta